USB裝置外觀都差不多,IT怎麼知道到底插了什麼呢?

自從USB問世以來,小巧方便用途廣泛,相容性高,深受使用者歡迎。也馬上成為資安管理上的頭號目標。除了應用在儲存裝置外,輸入裝置、輸出裝置、電風扇,照明裝置、網路連接,甚至保護鎖都有。隨著科技進步,USB儲存裝置越趨小巧,而容量卻爆炸性成長。我的第一支USB 隨身碟式16 MB,現在的低消恐怕是32GB了。因為這些特性,在資安管理上就屬高風險、高衝擊的標的。

USB設備有哪些資安疑慮?

可能的風險如下 :

- 遺失、失竊 : 身為一個專業專心服務的工程師,隨身碟常常忘在客戶的機器上。

- 門禁或金屬探測難以發現;進出入管制難以落實。

- 幾乎所有3C裝置都相容,擴散速度快,散佈容量高。

這幾年還有一種更令人毛骨悚然的USB裝置:本身就含有OS,利用USB 5V 供電執行,具WiFi 傳輸。想到哪一部電影? 阿湯哥的Mission Impossible系列。現在你我生活周遭都可能會出現了。

USB連接後,有機會看到那些記錄呢?

某日,一個使用X-FORT 電子資料監控系統的客戶來信,該廠發生資安事件,希望我們能協助調查。

該單位Security Office (以下簡稱S.O.) 發現某些系統上有不當存取記錄,推測為某一同仁所為,但記錄似乎過於單薄,難以一窺全貌。一般而言,(OS) System Log 只能顯示機器元件的互動狀態及結果,無法描述人的操作行為。舉例而言,下列是模擬該事件的OS記錄。

|

Date/time |

Behavior |

Device |

|

2017/07/07 14:09:58 |

Mass storage connect |

HUIWAI xxx |

|

2017/07/07 14:09:58 |

Mount mass storage |

F: |

|

2017/07/07 14:09:58 |

Auto run |

F:launch.exe |

|

2017/07/07 14:09:58 |

Mount optical driver |

G: |

|

2017/07/07 14:09:59 |

Run |

G:partner.exe |

|

2017/07/07 14:09:59 |

………….. |

S.O.方面質疑該PC原本有X-FORT policy禁止使用外接儲存裝置,是否USB管制失效 ? 上面的記錄其實只能看出: 有人插入USB ,但是做甚麼就不知道了。又剛好該廠X-FORT policy 並沒有開啟相關管制或記錄(4G/3G/USB寫出記錄等)。

翻譯上面的文言文:

- 連接USB裝置,控制晶片: HUIWAI 通訊晶片

- 掛載磁碟,賦予磁碟機代號 F:

- 自動執行launch.exe

- launch.exe 這程式掛載虛擬光碟機,賦予磁碟機代號 G:

- launch.exe 執行在虛擬光碟機中的partner.exe

- partner.exe 執行windows 網路連接…

因為該廠實施網頁瀏覽管制、外接儲存裝置管制等。所以該員是想利用3G/4G 裝置來連接網際網路。

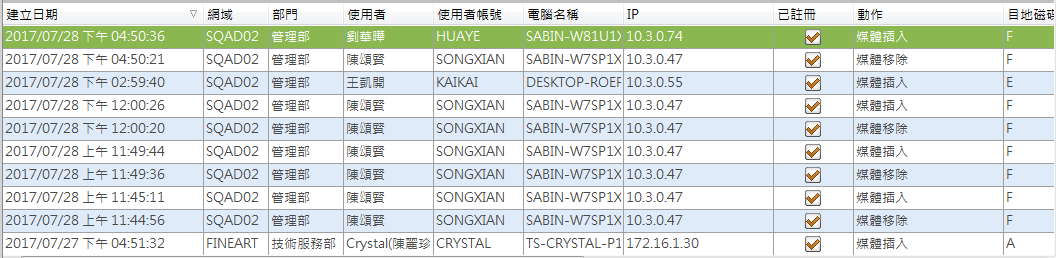

如果正確的設定X-FORT 的policy,應有的管制與記錄都可以防範上述的行為。在X-Console 管理介面上可以檢視到該PC的記錄 :

這個記錄就是白話文了,7/28 下午 04:50 管理部的劉某寫出一個 au6.svs 到外接儲存裝置上。

我們再往回追溯,到底他連接了甚麼裝置?

這篇則是可以顯示連接的USB類型。正因為X-FORT系統可以分辨連接類型,只會控管正確的標的物: 外接儲存裝置,完全不會影響到其他裝置的使用。例如鍵盤、滑鼠、USB風扇等等。

X-FORT可對那些設備做管控呢?

注意前文定義的“外接儲存裝置” ,是不分介面的。在系統認定完成之外的媒體一律為"外接儲存裝置";那怕是SATA、IDE、PCMCIA都一樣。所以利用串接方式attach到SATA port,也是認定外接儲存裝置。當然如果加裝是IT認可的,系統也可將其認定為內接系統,方便擴充管理。

那麼,就只有USB 或儲存設備有風險嗎?在外洩資訊的媒體管道分類,電子檔案佔了65%,紙本佔了35%。相對應的可行措施如下:

- 外接儲存裝置:禁用/可讀/可寫/註冊/審核/記錄/備份/加密

- 相機、iPod 等MTP裝置:止寫出

- USB LAN/USB WiFi/USB 4G:禁止使用

- USB 燒錄、印表機等輸出裝置:分屬於光碟及印表機控管

- 其他USB 裝置 (含虛擬裝置):禁止使用

- 光碟及燒錄軟體:禁用/可讀/審核/記錄/備份/加密

- 印表機列印:禁用未知的印表機,強制加上浮水印

除了USB插上的裝置外,還有許多外洩裝置也是X-FORT的控管範圍,如:

- 電子郵件:記錄及備份

- 網際網路傳輸:限制/禁止/記錄

- P2P 共享/IM 傳輸:禁止使用/禁止傳輸/記錄內容

- Peer to Peer Link / AdHoc Link (BT/Wifi):限制/禁止

- 網芳分享

- 雲端/手機同步軟體 禁止使用

X-FORT 可以分別對各項外洩管道,分別予以控管或禁止使用,多樣化的彈性管理,並保有相關記錄。

對於公司而言,推行資安不是為了百分百絕不洩漏,最小的營運衝擊才是首要考量。在現實考量下,很多的項目,並非只是禁止使用這麼單純,保留例外開放,審核開放的彈性,才能與業務運作共生並存。而完整周詳的記錄,對於事件來龍去脈,更提供了強而有力的佐證。

資料來源:FineArt Technology Co., Ltd.